سواستفاده از نقص هسته ویندوز در کمپین جدید جاسوسی گروه ایرانی OilRig

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه هکری تحت حمایت دولت جمهوری اسلامی ایران، APT34، با نام مستعار OilRig، اخیرا فعالیتهای خود را با کمپینهای جدیدی که دولت و نهادهای زیرساختی حیاتی در امارات متحده عربی و منطقه خلیجفارس را هدف قرار میدهد، افزایش داده است.

در این حملات، که توسط محققان Trend Micro ادعا و مطرحشده است، OilRig یک backdoor جدید را بهکار گرفته و سرورهای Microsoft Exchange را برای سرقت اطلاعات کاربری هدف قرار داده است. آنها همچنین از نقص ویندوز CVE-2024-30088 برای افزایش اختیارات آنها در دستگاههای در معرض خطر سواستفاده نمودند.

جدای از فعالیتهای مذکور، Trend Micro همچنین بین OilRig و FOX Kitten که یکی دیگر از گروههای APT مستقر در ایران است که در حملات باجافزار مشارکت دارد، طبق ادعاهای خود، ارتباطاتی را کشف کرده است.

جدیدترین زنجیره حمله OilRig

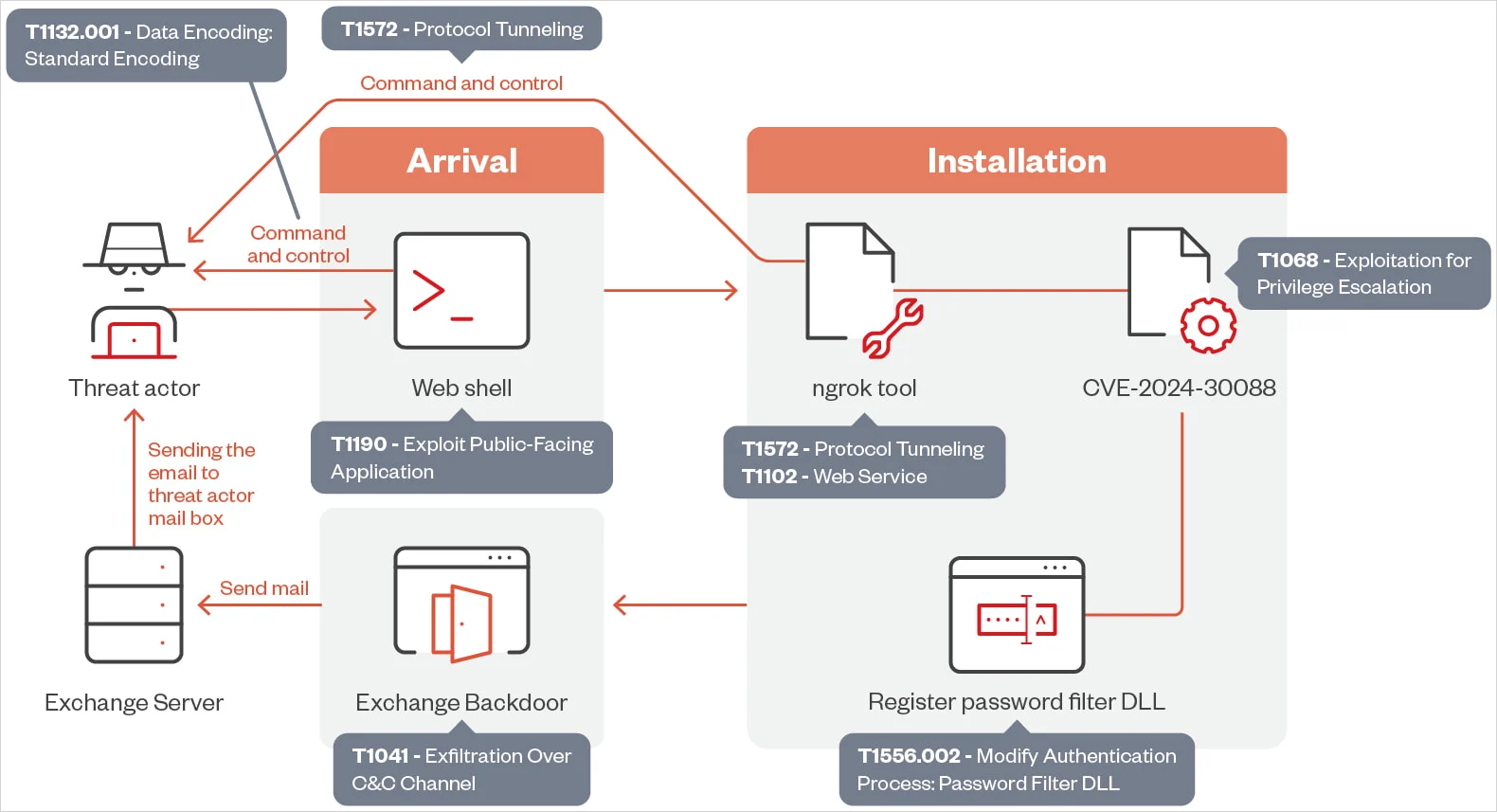

حملات مشاهده شده توسط Trend Micro با بهرهبرداری از یک وب سرور آسیبپذیر برای آپلود یک web shell آغاز میشود و به مهاجمان توانایی اجرای کدهای راه دور و دستورات PowerShell را میدهد.

هنگامی که web shell فعال میشود، OilRig از آن برای استقرار ابزارهای اضافی، ازجمله مولفهای که برای سواستفاده از نقص ویندوز CVE-2024-30088 طراحی شده است، استفاده میکند.

آسیبپذیری CVE-2024-30088، یک آسیبپذیری افزایش اختیار با شدت بالا است که مایکروسافت در ژوئن 2024 آن را رفع نمود و مهاجمان را قادر میسازد تا اختیارات خود را به سطح SYSTEM افزایش دهند و به آنها سطح کنترل قابلتوجهی بر دستگاههای در معرض خطر را بدهد.

مایکروسافت به اکسپلویت در پس آسیبپذیری CVE-2024-30088 اذعان کرده است، اما هنوز این نقص را بهعنوان یک نقص فعال در پورتال امنیتی خود علامتگذاری نکرده است. آژانس CISA نیز آن را همانطور که قبلا در کاتالوگ آسیبپذیری شناخته شده مورد سواستفاده قرارگرفته بود، گزارش نکرده است.

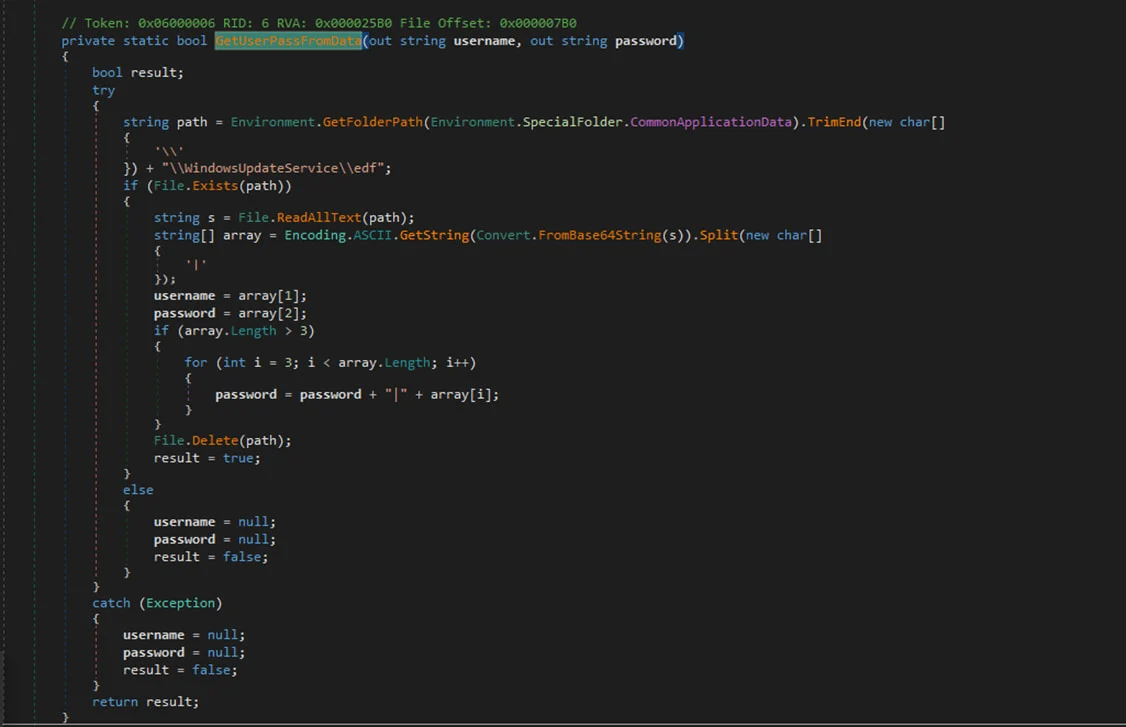

در مرحله بعد، OilRig یک DLL فیلتر رمز عبور را ثبت میکند تا اعتبارنامه پلینتکست را در طول ایونتهای تغییر رمز عبور رهگیری کند و سپس ابزار نظارت و مدیریت از راه دور "ngrok" را دانلود و نصب میکند که برای ارتباطات مخفیانه از طریق تونلهای امن استفاده میشود.

یکی دیگر از تاکتیکهای جدید عاملان تهدید، بهرهبرداری از سرورهای مایکروسافت اکسچنج برای سرقت اعتبارنامه و استخراج دادههای حساس از طریق ترافیک ایمیل قانونی میباشد که تشخیص آن سخت و دشوار است.

درحالیکه Trend Micro میگوید از زیرساختهای دولتی اغلب بهعنوان نقطه محوری برای قانونی جلوه دادن این فرآیند استفاده میشود، نفوذ توسط یک backdoor جدید به نام "StealHook" تسهیل میشود.

محموعه Trend Micro در این گزارش و ادامه ادعاهای خود میگوید: «هدف اصلی این مرحله ضبط رمزهای عبور سرقت شده و انتقال آنها به مهاجمان در قالب پیوست ایمیل است. علاوه بر این، ما مشاهده کردیم که عوامل تهدید از حسابهای قانونی با گذرواژههای دزدیده شده برای هدایت این ایمیلها از طریق سرورهای Exchange دولتی استفاده میکنند».

مجموعه TrendMicro میگوید شباهتهای کدی بین StealHook و backdoorهای گروه OilRig وجود دارد که در کمپینهای گذشته مانند Karkoff مورد استفاده قرار میگرفتند، بنابراین به نظر میرسد که جدیدترین بدافزار یک گام تکاملی است تا یک خلق بدافزار جدید و از ابتدا.

همچنین، این اولینبار نیست که OilRig از سرورهای Microsoft Exchange بهعنوان یک کامپوننت فعال در حملات خود استفاده میکند. تقریبا یک سال پیش، سیمانتک ادعا کرد که APT34 یک backdoor برای PowerShell با نام «PowerExchange» روی سرورهای داخلی Exchange نصب کرده است که قادر به دریافت و اجرای دستورات از طریق ایمیل هستند.

عامل تهدید همچنان در منطقه خاورمیانه بسیار فعال است و وابستگی آن به FOX Kitten، اگرچه در حال حاضر مشخص نیست، برای پتانسیل افزودن باج افزار به مجموعه تسلیحات سایبری حمله آن، امری نگران کننده است.

به گفته Trend Micro، از آنجایی که بیشتر نهادهای هدف در حوزه انرژی فعال هستند، اختلالات عملیاتی در این سازمانها میتواند به شکل گستردهای بر بسیاری از افراد تاثیر بگذارد.

برچسب ها: StealHook, CVE-2024-30088, Fox Kitten, PowerExchange, Karkoff, Ngrok, OilRig, مایکروسافت اکسچنج, Web Shell, Iran, APT, PowerShell, Microsoft Exchange, cybersecurity, Microsoft, ایران, windows, ویندوز, malware, ransomware , APT34, جاسوسی سایبری, مایکروسافت, backdoor, باج افزار, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news