سواستفاده هکرها از Cloudflare WARP برای هایجک سرویسهای ابری

اخبار داغ فناوری اطلاعات و امنیت شبکه

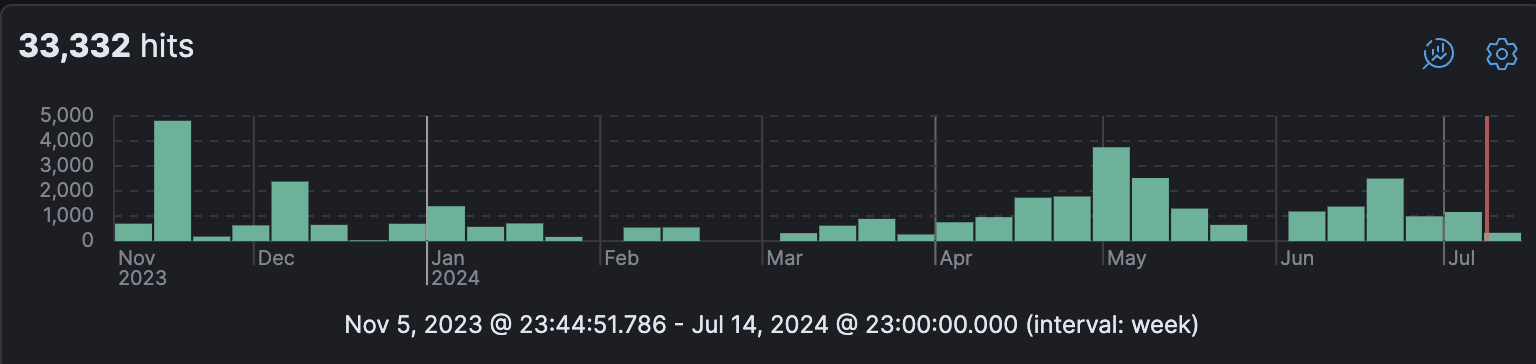

بر اساس جدیدترین مشاهدات، چندین کمپین از سرویس WARP مجموعه Cloudflare برای هدف قرار دادن سرویسهای متکی به اینترنت استفاده میکنند.

مزیت اصلی استفاده از Cloudflare WARP برای مهاجم احتمالا افزایش امکان ناشناس بودن آن و کاهش سوءظن پیرامون ترافیک مرتبط با Cloudflare است.

کلودفلر وارپ یا Cloudflare Warp یک VPN است که با استفاده از ساختار اصلی و بنیادی بینالمللی Cloudflare، ترافیک کاربران را «بهینهسازی» میکند. از آنجایی که این یک سرویس رایگان است، هر کسی میتواند آن را برای استفاده شخصی دانلود و استفاده کند.

در واقع، WARP صرفا از اجرای WireGuard سفارشی برای تونل کردن ترافیک شما به نزدیکترین مرکز داده Cloudflare در جهت تلاش برای سرعت بخشیدن به اتصال شما استفاده میکند.

طبق این گزارش و به نقل سایبرسکیوریتینیوز، حملات مشاهده شده به طور انحصاری مستقیما به آدرسهای IP به جای CDN Cloudflare متصل میشوند و مهاجم بر لایههای جابجایی و برنامه کنترل دارد. به این ترتیب، تعیین IP مهاجمان ممکن نیست.

مروری بر کمپین SSWW

کمپین SSWW با استفاده از Cloudflare WARP برای دسترسی اولیه، یک اقدام منحصربه فرد برای رمزنگاری است که Docker در معرض دید را هدف قرار میدهد.

بااینحال، با توجه به آخرین تغییرات هدر متعلق به payload مستقر شده، که مربوط به روز قبل آن، ٢٠ فوریه ٢٠٢٤ است، اولین حمله به زیرساخت هانی پات Cado در ٢١ فوریه همان سال کشف شد.

این احتمالا شروع کمپین فعلی بوده است

یک کانتینر با مجوزهای بالا و دسترسی میزبان برای شروع حمله ساخته شد. متعاقبا، برای اجرای دستورات در کانتینر تازه ساخته شده، مهاجم یک جریان Docker VND ایجاد نمود.

اسکریپت SSWW بسیار ساده است و کارهایی مانند تلاش برای متوقف کردن خدمات سیستمی ماینرهای رقیب، غیرفعال کردن SELinux، پایان دادن به کمپین در صورتی که قبلا تحت تاثیر قرارگرفته باشد را انجام میدهد و drop_caches و بهینهسازیهای رایج XMRig را فعال میکند. و همچنین یک ماینر XMRig را با پیکربندی جاسازی شده دانلود میکند و فرآیند. system را پنهان میکند.

محققان میگویند: "در حالی که استفاده از Cloudflare WARP لایهای از ناشناس ماندن را برای مهاجم فراهم میکند، میتوانیم ببینیم IPهایی که حملات از آن سرچشمه میگیرند به طور مداوم از مرکز داده Cloudflare در زاگرب د کشور کرواسی نشات میگیرند".

با توجه به اینکه Cloudflare WARP از نزدیکترین مرکز داده استفاده میکند، کرواسی به نظر میرسد محل سرور اسکن مهاجم باشد. از طرف دیگر، یک ارائهدهنده VPS با دفتر مرکزی در هلند میزبان IPهای C2 است.

محققان میگویند احتمالا سیستمهای با پیکربندی نامناسب که به تمام ترافیک Cloudflare مجوز میدهند، در نتیجه ناشناس بودن WARP منجر به نفوذ شده باشند، اما بدون دسترسی به همه میزبانهای آسیبدیده آلوده به این بدافزار، تعیین قطعی نتیجه آن غیرممکن است.

مجموعه Cloudflare "علنا اعلام کرده است که هیچ مکانیزمی برای بررسی دادههای تاریخی برای جلوگیری از سواستفاده ندارند" و به نظر نمیرسد راهی برای کاربران جهت گزارش حملات با استفاده از فرم سواستفاده خود داشته باشند.

محققان خاطرنشان کردند: "تعدادی از کمپینهای SSH که قبلا دیدهایم که از ارائهدهندگان VPS معمولا مورد سواستفاده قرار میگرفتند، اکنون به نظر میرسد که به استفاده از Cloudflare WARP مهاجرت کردهاند".

جدیدترین آسیبپذیری با نام CVE-2024-6387 در حال حاضر در فضای سایبری مورد سواستفاده واقع میشود.

یک مهاجم میتواند از این اکسپلویت از طریق Cloudflare WARP برای هدف قرار دادن سازمانهایی استفاده کند که ممکن است سرور SSH آسیبپذیر خود را با بهرهگیری از فایروالهای بسیار مطمئن در معرض دسترسی دیگران قرار ندهند.

توصیههای امنیتی

• مطمئن شوید که 104.28.0.0/16 در فایروال شما مسدود نشده باشد.

• یک استراتژی دفاعی عمیق اتخاذ کنید و مطمئن شوید که سرویسهایی مانند SSH به روز هستند و دارای احراز هویت قوی هستند.

• داکر (Docker) را حتی اگر پشت فایروال باشد، در حالت متصل به اینترنت قرار ندهید.

برچسب ها: SSWW, وارپ, کلودفلر وارپ, Cado, داکر, WARP, Cloudflare WARP, CVE-2024-6387, کلودفلر, Cloud Service, خدمات ابری, Docker, XMRig, SSH, Tunneling, CDN, Cloudflare, Cloud, cybersecurity, malware, SELinux, VPN, DroidVPN, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news