ظاهرسازی هکرهای ایرانی در قالب روزنامهنگار برای نفوذ و استقرار بدافزارها

اخبار داغ فناوری اطلاعات و امنیت شبکه

عامل تهدید تحت حمایت دولت ایران که با نام APT42 ردیابی میشود، از حملات مهندسی اجتماعی، ازجمله ظاهرسازی در قالب روزنامهنگار، برای نفوذ به شبکههای سازمانی و محیطهای ابری اهداف غربی و خاورمیانه استفاده میکند.

گروه APT42 برای اولین بار توسط Mandiant در سپتامبر ٢٠٢٢ شناسایی شد و این مجموعه در گزارشات خود ادعا کرد که عوامل تهدید از سال ٢٠١۵ فعال بوده و حداقل ٣٠ عملیات را در ١٤ کشور انجام دادهاند.

این گروه جاسوسی که به ادعای این گزارش وابسته به سازمان اطلاعات سپاه پاسداران انقلاب اسلامی میباشد، سازمانهای غیردولتی، رسانهها، موسسات آموزشی، فعالان و خدمات حقوقی را هدف قرار داده است.

تحلیلگران تهدید گوگل به دنبال عملیات APT42 در گزارش خود مدعی شدند که هکرها از ایمیلهای مخرب استفاده میکنند تا اهداف خود را با دو Backdoor سفارشی، یعنی "Nicecurl" و "Tamecat" آلوده کنند، که قابلیت اجرای دستور و استخراج دادهها را فراهم میکند.

خلق شخصیتهای آنلاین

در ادامه ادعاها آمده است که حملات APT42 به مهندسی اجتماعی (Social Engineering) و فیشینگ هدفمند یا نیزهای (Spear-Phishing) متکی هستند، و با هدف نهایی آلوده کردن دستگاههای اهداف با backdoorهای سفارشی، که به عوامل تهدید اجازه میدهد به شبکههای سازمانها دسترسی اولیه داشته باشند، دست به کار میشود.

این حمله با ایمیلهایی از شخصیتهای آنلاین که خود را به عنوان روزنامهنگار، نمایندگان سازمانهای غیردولتی یا سازماندهندگان رویدادها نشان میدهند، از دامنههایی که «تایپسکوآت» (از نشانیهای اینترنتی مشابه استفاده میکنند) هستند، به دامنههای سازمانهای قانونی ارسال شده و آغاز میشود.

مجموعه Mandiant اظهار داشت حملات اغلب از دامنههای تایپی مانند "washinqtonpost[.]press" که دارای خطای نوشتاری جهت به خطا انداختن مخاطب ایجاد شدهاند، استفاده میکنند. سازمانهای رسانهای که توسط APT42 جعل میشوند عبارتند از: واشنگتن پست (ایالات متحده)، اکونومیست (بریتانیا)، جروزالم پست (اسرائیل)، خلیج تایمز (امارات متحده عربی)، آزادلیق (آذربایجان).

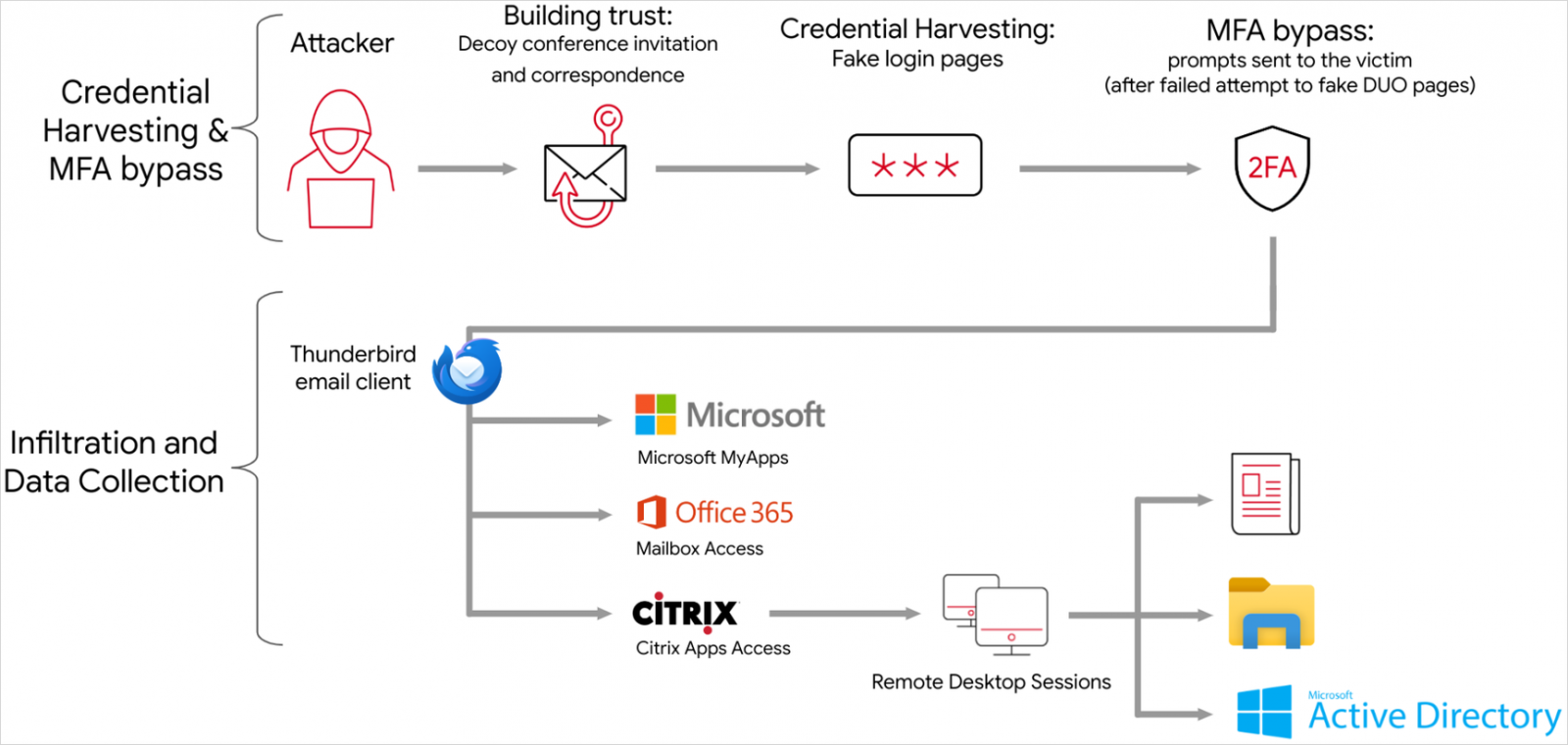

پس از اینکه مهاجمان ارتباطات کافی برای ایجاد اعتماد با قربانی را برقرار میکنند، بسته به موضوع فریب انتخابی، لینکی به یک سند مربوط به یک کنفرانس یا یک مقاله خبری ارسال میکنند.

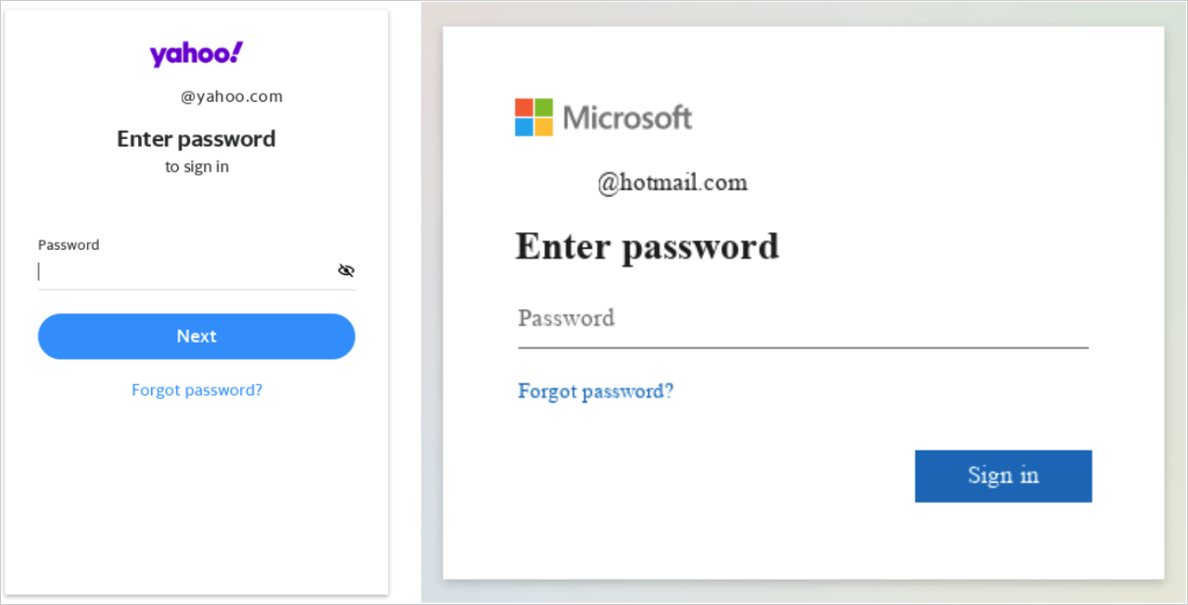

با کلیک بر روی لینکها، اهداف به سمت صفحات لاگین جعلی هدایت میشوند که از سرویسهای معروفی مانند گوگل و مایکروسافت یا حتی پلتفرمهای تخصصی مرتبط با حوزه کاری قربانی تقلید میکنند.

این سایتهای فیشینگ نه تنها اعتبارنامه حساب قربانی، بلکه توکنهای احراز هویت چند عاملی (MFA) آنها را نیز جمعآوری میکنند.

هکرها پس از سرقت تمام دادههای مورد نیاز برای ربودن حساب قربانی، به شبکه شرکت یا محیط ابری نفوذ کرده و اطلاعات حساسی مانند ایمیلها و اسناد را جمعآوری میکنند.

شرکت Google در ادامه ادعاهای مطرحشده در گزارش خود، میگوید که گروه APT42 برای فرار از شناسایی و ترکیب آن با عملیات عادی، اقدامات خود را به ویژگیهای داخلی ابزارهای ابری که به آنها دسترسی دارد محدود میکند، تاریخچه Google Chrome را پس از بررسی اسناد پاک میکند و از آدرسهای ایمیلی استفاده میکند که به نظر میرسد متعلق به سازمان قربانی است، برای استخراج فایلها به حسابهای OneDrive استفاده میکند.

علاوه بر این، APT42 از نودهای ExpressVPN، دامنههای میزبان Cloudflare و سرورهای VPS زودگذر در تمام تعاملات با محیط قربانی استفاده میکند و تشخیص را سختتر میکند.

بدافزار backdoor سفارشی

گروه APT42 از دو Backdoor سفارشی به نامهای Nicecurl و Tamecat استفاده میکند که هرکدام برای عملکردهای خاصی در عملیات جاسوسی سایبری طراحی شدهاند.

ابزار Nicecurl یک Backdoor مبتنی بر VBScript است که قادر به اجرای دستورات، دانلود و اجرای payloadهای اضافی یا انجام دادهکاوی بر روی میزبان آلوده است.

ابزار Tamecat نیز یک Backdoor مبتنی بر PowerShell پیچیدهتر است که میتواند کدهای دلخواه PS یا اسکریپتهای C# را اجرا کند و به APT42 انعطافپذیری عملیاتی زیادی برای انجام سرقت دادهها و دستکاری گسترده سیستم میدهد.

در مقایسه با Nicecurl، Tamecat ارتباط C2 خود را با base64 مبهم میکند، میتواند پیکربندی آن را به صورت پویا به روز کند، و محیط آلوده را قبل از اجرا ارزیابی میکند تا از تشخیص توسط ابزارهای آنتیویروس و سایر مکانیسمهای امنیتی فعال جلوگیری کند.

هر دو backdoor از طریق ایمیلهای فیشینگ با اسناد مخرب مستقر میشوند که اغلب برای اجرا به مجوزهای ماکرو نیاز دارند. بااینحال، اگر APT42 اعتماد به قربانی را تقویت کرده باشد، این نیاز رفع میشود زیرا قربانی به احتمال زیاد ویژگیهای امنیتی را به صورت دستی غیرفعال میکند.

بدافزار مشابه، اگر نگوییم یکسان، توسط Volexity در ماه فوریه مورد تجزیهوتحلیل قرار گرفت، که همچنین حملات را به عوامل تهدید ایرانی مرتبط میکرد.

فهرست کامل شاخصهای سازش (IoC) برای کمپین اخیر APT42 و قوانین YARA برای شناسایی بدافزار NICECURL و TAMECAT در انتهای گزارش Google آمده است.

برچسب ها: VBScript, ExpressVPN, Khalij Time, Economist, WashingtonPost, Tamecat, Nicecurl, Cyber Attack, فیشینگ هدفمند, APT42, VPS, IRGC, سپاه پاسداران انقلاب اسلامی, spear-phishing, Iran, PowerShell, Email, Cloudflare, cybersecurity, Social Engineering, مهندسی اجتماعی, ایران, phishing, malware, ایمیل, جاسوسی سایبری, backdoor, هکر, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, حمله سایبری, news